Начиная с Exchange 5.5, клиент Web-доступа Outlook Web Access (OWA) предоставлял пользователям возможность просмотра содержимого их почтовых ящиков с помощью Web-браузера. Ранние версии клиента OWA были громоздкими и ограниченными по функциональности. К тому же они плохо масштабировались при большом количестве соединений. В Exchange 2000 клиент OWA был полностью переработан и улучшен, но по-прежнему не обладал множеством функциональных характеристик полного клиента Outlook. Однако уже в Exchange Server 2003 клиент OWA значительно приблизился по функциональности к клиенту Outlook.

С появлением OWA 2003 необходимость в разворачивании инфраструктуры сервера Exchange для поддержки клиента OWA существенно возросла. Ранее многие компании отказывались от использования OWA по причине его низкой защищенности и трудностей в поддержке. Теперь, с появлением Exchange Server 2003, количество аргументов против применения OWA уменьшилось, и вопрос организации доступа пользователей через OWA стал намного более актуальным.

В этой главе рассматриваются вопросы конфигурирования Exchange Server 2003 для поддержки функциональности клиента OWA, а также предлагаются советы по настройке внешних и внутренних серверов, включая балансировку сетевой нагрузки (Network Load Balancing - NLB) и политику обновлений внешних серверов.

Клиент OWA и виртуальный сервер Exchange

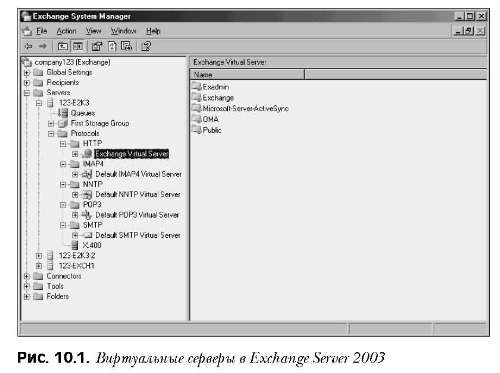

В отличии от Exchange 5.5, серверы Exchange 2000 и Exchange 2003 обладают встроенной функциональностью OWA через компонент IIS - виртуальный сервер HTTP. Виртуальный сервер HTTP выступает в качестве брандмауэра в отношении хранилища данных (Information Store), передавая запросы, сделанные через OWA, почтовым ящикам пользователей. Аналогично, IIS, установленный на каждом сервере Exchange, поддерживает доступ через POP3, IMAP4, NNTP и SMTP с помощью виртуальных серверов для каждого компонента, как показано на рис. 10.1.

По соображениям безопасности службы POP3, IMAP4 и NNTP в Exchange Server 2003 отключены. Для работы виртуальных серверов соответствующие службы должны быть запущены и настроены на автоматический запуск. После этого смогут запускаться виртуальные серверы, предоставляющие доступ по этим протоколам.

Концепция виртуальных серверов позволила создать более защищенную и функциональную реализацию клиента OWA.

Проектирование инфраструктуры OWA

Хотя на всех установленных системах Exchange Server 2003 можно запустить клиент OWA, могут возникать ситуации, когда нежелательно открывать почтовые серверы для HTTP-доступа, особенно из незащищенных сетей наподобие Internet. В компаниях с невысокими требованиями к безопасности будет достаточным открыть доступ к Exchange Server 2003 на брандмауэре только через порт 80 (или, предпочтительнее зашифрованный трафик через порт 443). В компаниях с более высокими требованиями к безопасности может потребоваться дополнительный рубеж обороны в виде топологии внешних/внутренних (front-end/back-end) серверов.

Проектирование архитектуры OWA с внешними и внутренними серверами Exchange

Возможность конфигурирования внешних (front-end) серверов появилась в Exchange 2000, а в Exchange Server 2003 она была значительно усовершенствована. Exchange 5.5 для Web-доступа использовал внешний (интерфейсный) сервер на базе технологии ASP (Active Server Pages - Активные серверные страницы), позволяя выделенному серверу IIS обрабатывать трафик от клиентов OWA. В Exchange 2000/2003 все протоколы освобождены от излишней нагрузки, кроме того применяется балансировка нагрузки серверов, что делает OWA намного более гибкой в настройке и работе службой.

Внешние серверы не хранят никаких почтовых ящиков и используются только для передачи трафика HTTP, IMAP и POP3 внутреннему (прикладному) серверу. Кроме того, они не могут обрабатывать MAPI-запросы в связи с тем, что клиенты MAPI должны обращаться непосредственно к серверу, хранящему почтовый ящик клиента. Термин внутренний, или прикладной, сервер относится к любому серверу Exchange 2000/2003, который содержит хранилище почтовых ящиков и настроен на работу с внешним, или интерфейсным, сервером по протоколам IMAP, HTTP и POP3. Внутренние серверы могут выполнять все задачи, которые выполняют внешние серверы, однако разделение ответственности между ними обладает следующими преимуществами:

• Изолирование серверов, хранящих почтовые ящики. Серверы с хранилищем почтовых ящиков остаются в защищенной сети, а внешние серверы могут быть размещены в демилитаризованной (DMZ) зоне, где вероятность попытки взлома более вероятна.

• Снижение загрузки серверов процессами шифрования/дешифрации. Процессы шифрования/дешифрации на базе SSL, используемые для защиты трафика HTTP, POP3 и IMAP, добавляют от 15% до 40% нагрузки на процессор сервера Exchange и могут быть перенесены на внешние серверы.

• Несколько серверов могут иметь одинаковый псевдоним в DNS. Использование циклической выборки DNS (DNS round-robin) между серверами Exchange с хранилищами данных вынуждает пользователей проходить аутентификацию дважды, если первый сервер, на который они попадают, не содержит их почтовый ящик. Этого не случится, если циклическая выборка DNS будет настроена на внешние серверы, и эти серверы могут обращаться непосредственно ко всем серверами с почтовыми хранилищами.

• Автоматическое направление клиентов IMAP на общедоступную папку.

Большинство клиентов IMAP не обрабатывают ссылки на другие почтовые серверы. Когда клиент IMAP обращается к содержимому папки, расположенной на другом сервере, внешний сервер обрабатывает запрос и предоставляет содержимое требуемой папки клиенту IMAP.

Microsoft Exchange Server 2003. Клиент Outlook Web Access 2003

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Соединения между сайтами | Microsoft Exchange Server 2003. Внешние и внутренние серверы |