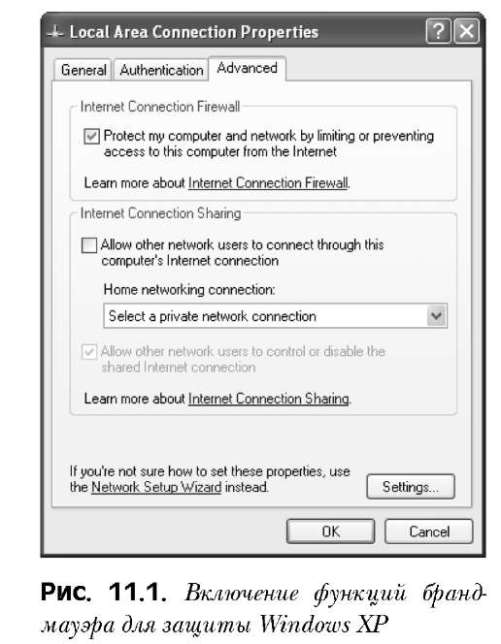

Система Exchange Server 2003 предназначена для обеспечения обмена сообщениями в любое время и, по сути, с кем угодно. Множество пользователей должны иметь возможность безопасного доступа к своей электронной почте, не только из расположения офиса, но также из гостиниц, клиентских сайтов и других мест. В результате пользователи становятся более уязвимы для вирусов и нежелательных вторжений. Для снижения риска на клиентских компьютерах должны быть активизированы брандмауэры Internet-соединений (Internet-Connection Firewall - ICF), как показано на рис. 11.1, особенно когда они применяют постоянное подключение к Internet.

Как следует из названия, брандмауэр (ICF) служит "защитным экраном" для отдельного компьютера или группы компьютеров, если на данном компьютере выполняется служба совместного использования подключения к Internet (Internet Connection Sharing). Точнее, ICF осуществляет инспекцию пакетов для мониторинга всех входящих и исходящих соединений и регистрирует трафик, исходящий от данного компьютера или компьютеров, которые находятся под его защитой. Поэтому ICF пропускает исходящий трафик, одновременно блокируя нежелательный входящий.

Стандартизация безопасности с помощью шаблонов безопасности

Шаблоны безопасности (security templates) - это практичное и эффективное средство стандартизации окружения в соответствии с определенной политикой. Эти шаблоны могут быть настроены согласно требованиям, существующим в организации, и применены, как к клиентским компьютерам, так и к серверам, с помощью оснастки Security Configuration and Analysis (Конфигурация и анализ системы безопасности) консоли управления Microsoft (Microsoft Management Console - MMC).

Компания Microsoft предлагает несколько шаблонов безопасности, основанных на функциональных ролях внутри сетевой среды, которые могут быть легко применены к серверу и клиентским компьютерам. Однако все же предпочтительно всегда индивидуально настраивать эти шаблоны, дабы иметь уверенность в том, что приложения и функции операционной системы не будут повреждены или затронуты тем или иным образом.

Это не только обеспечивает идентичность конфигураций безопасности компьютеров, но также позволяет легко настроить параметры безопасности тех из них, которые не управляются объектами GPO (Group Policy Objects - Объекты групповых политик).

Microsoft Exchange Server 2003. Защита Internet-соединений с помощью брандмауэра

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Безопасность клиентского уровня | Microsoft Exchange Server 2003. Использование инструмента Security Configuration and Analysis |