Outlook 2003 предоставляет возможность читать сообщения в форматах HTML (по умолчанию), текста RTF (Rich Text Format - форматированный текст) и обычного текста. Если пользователи работают с форматом обычного текста, они не рискуют тем, что сетевые маяки выдадут их информацию. В этом случае выразительные средства ограничены, тем не менее, уязвимость сообщений минимальна. С другой стороны, пользователи OWA вполне могут подозревать наличие в сообщениях сетевых маяков, поскольку они имеют дело только с форматом HTML.

Однако этой опасности можно избежать, если использовать стандартные значения установок OWA, которые отвечают за блокировку нежелательного содержимого HTML-сообщений.

На странице параметров OWA (OWA Options) имеется флажок в разделе Privacy and Junk E-mail Prevention (Приватность и предотвращение получения "мусорной" почты), установка которого позволяет минимизировать этот риск.

Блокировка вложений в OWA

Понятие блокировки вложений в OWA и ее механизм аналогичны таковым в Outlook 2003. Однако, реализация отличается: администратор включает блокировку вложений за счет модификации системного реестра. Ниже представлены соответствующие шаги.

1. Запустите редактор системного реестра, набрав regedit в окне запуска программ, которое доступно через пункт Run (Выполнить) в меню Start на OWA-сервере.

2. Найдите следующий ключ реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesMSExchangeWebOWA

3. Создайте новое значение типа DWORD, выбрав в меню Edit (Правка) пункты New, DWORD value (Значение DWORD).

4. В правой панели окна введите DisableAttachments в качестве имени этого значения.

5. Щелкните правой кнопкой мыши на DisableAttachments и в контекстном меню выберите пункт Modify (Изменить).

6. Выберите Decimal (Десятичный) и введите одно из значений в соответствии с требуемой конфигурацией: 0 - разрешить вложения, 1 - блокировать все вложения, 2 - разрешить только вложения, полученные от своего сервера.

7. Щелкните на кнопке OK для завершения.

Использование доверенных и блокируемых списков

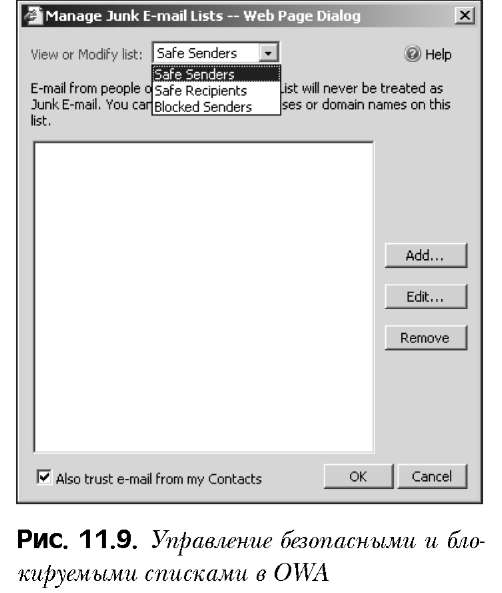

Многие средства защиты OWA полностью соответствуют по назначению таковым из Outlook 2003. Это касается также доверенных и блокируемых списков. С этими списками можно работать на странице параметров OWA. Найдите там раздел Privacy and Junk E-mail Prevention и щелкните на кнопке Manage Junk E-mail Lists (Управление списком "мусорной" почты) для редактирования списков безопасных отправителей, безопасных получателей или блокируемых списков, как показано на рис. 11.9

Использование цифровых подписей и шифрования

Безопасные/многоцелевые расширения электронной почты в Internet (Secure/Multipurpose Internet Mail Extensions - S/MIME) используются для цифровой подписи и шифрования сообщений. Цифровые подписи обеспечивают аутентификацию отправителей и целостность данных, а шифрование - конфиденциальность сообщений.

S/MIME для Outlook 2003 и OWA могут работать как с коммерческими решениями вроде Windows Server 2003 Certificate Services (Службы сертификатов Windows Server 2003), так и с внешней инфраструктурой открытого ключа (PKI). В следующих разделах, посвященных S/MIME, предполагается применение PKI. Дополнительную информацию о реализации PKI в Exchange Server 2003 можно найти в главе 12.

Основы применения цифровых подписей и шифрования

Цифровые подписи и шифрование информации - это фундаментальные компоненты S/MIME. С другой стороны, S/MIME - это небольшое подмножество инфраструктуры PKI, которая обеспечивает богатый выбор средств защиты. Например, PKI поддерживает смарт-карты, SSL, пользовательские сертификаты и многое другое. Очень важно получить исчерпывающее представление об S/MIME и о том, как эти расширения могут использоваться для защиты сред обмена сообщениями.

X.509 - это стандарт цифровых сертификатов, определяющий формат сертификата, фактически используемого S/MIME. Сертификат идентифицирует информацию о владельце и включает информацию о его открытом ключе. X.509 - наиболее широко используемый цифровой сертификат и поэтому он считается промышленным стандартом.

Продукты, использующие PKI, такие как Windows Server 2003 Certificate Services, генерируют сертификаты X.509 для использования клиентами, распознающими форматы S/MIME.

Microsoft Exchange Server 2003. Защита от потенциально опасного содержимого сообщений

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Фильтрация с помощью блокируемых и безопасных списков | Microsoft Exchange Server 2003. Процесс подписания |