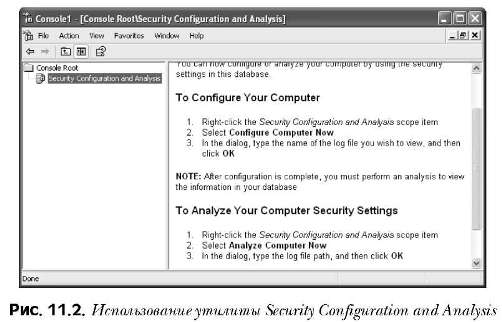

Инструмент Security Configuration and Analysis (Конфигурация и анализ системы безопасности), окно которого показано на рис. 11.2, - это утилита, с помощью которой к компьютерам применяются шаблоны безопасности. Она сравнивает существующую конфигурацию безопасности конкретного компьютера с шаблоном безопасности. Если существующая конфигурация не соответствует параметрам шаблона, при помощи этой утилиты можно внести соответствующие изменения и привести настройки безопасности данного компьютера к стандартным.

Эта утилита поддерживает два режима работы: анализ и конфигурирование. Всегда имеет смысл сначала проанализировать текущие настройки безопасности, прежде чем вносить какие-либо изменения, потому что это позволит администратору увидеть разницу и определиться с установками, которые должны быть изменены. Для анализа конфигурации заданного компьютера необходимо выполнить перечисленные ниже шаги.

1. Запустите консоль управления Microsoft, введя команду MMC в окне запуска программ, которое доступно через пункт Run (Выполнить) меню Start (Пуск).

2. В меню File (Файл) выберите пункт Add/Remove Snap-in (Добавление/удаление оснастки) и щелкните на кнопке Add (Добавить).

3. Выберите оснастку Security Configuration and Analysis, затем щелкните на кнопке Add.

4. Щелкните на кнопке Close (Закрыть) для закрытия диалогового окна, после чего щелкните на кнопке OK для возврата в окно консоли MMC.

5. В окне консоли MMC щелкните правой кнопкой мыши на оснастке Security Configuration and Analysis и в контекстном меню выберите пункт Open Database ( Открыть базу данных).

6. Введите имя базы данных, выберите каталог для сохранения базы данных и щелкните на кнопке Open (Открыть).

7. Выберите шаблон безопасности и щелкните на кнопке Open.

8. Щелкните правой кнопкой мыши на оснастке Security Configuration and Analysis и в контекстном меню выберите пункт Analyze Computer Now (Проанализировать компьютер сейчас). Щелкните на кнопке OK, когда анализ завершится.

Эта утилита показывает, какие из установок безопасности находятся в соответствии с шаблоном, а какие - нет. После изучения результатов анализа можно настроить систему в соответствии шаблоном, щелкнув правой кнопкой мыши на оснастке и выбрав в контекстном меню пункт Configure Computer Now (Сконфигурировать компьютер сейчас).

Microsoft Exchange Server 2003. Использование инструмента Security Configuration and Analysis

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Защита Internet-соединений с помощью брандмауэра | Microsoft Exchange Server 2003. Настройка шаблонов безопасности |