Чтобы использовать SSL для защищенного доступа к внешнему серверу, последнему необходим сертификат. Сертификаты могут быть сгенерированы службами сертификатов (Certificate Services) или независимыми центрами сертификации (Certificate Authority). После создания сертификата он должен быть установлен на виртуальном сервере Exchange, который создан для внешнего сервера. Если для внешнего сервера используется виртуальный сервер Exchange по умолчанию, сертификат должен быть добавлен к Web-сайту по умолчанию.

На внешнем сервере должна быть запущена служба регистрации лицензий (license logging service), что позволит создавать более 10 одновременных SSL-соединений с внешним сервером.

Если используется виртуальный HTTP-сервер с настройками, отличными от стандартных, и клиенты входят на внешний сервер через перенаправление с Web-сайта по умолчанию, то сертификат также должен быть добавлен к этому Web-сайту.

Для запроса и установки сертификата нужно открыть диспетчер Internet Service Manager и зайти в свойства Web-сайта. После этого выбрать вкладку Directory Security (Безопасность каталогов) и щелкнуть на кнопке Server Certificate (Сертификат сервера). Должен запуститься мастер сертификатов Web-сервера (Web Server Certificate Wizard), который за несколько шагов запросит и установит сертификат.

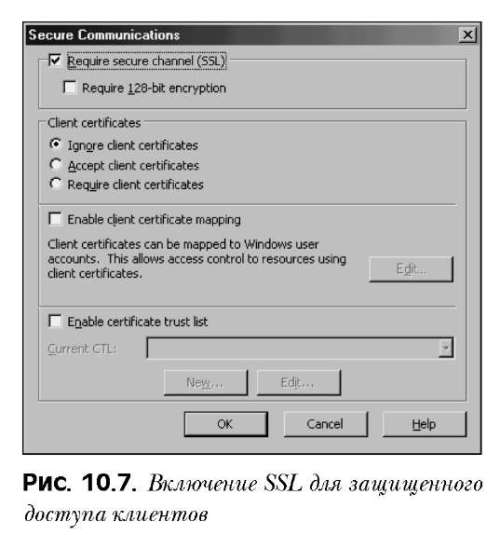

После установки сертификата потребуется включить SSL, чтобы сервер мог принимать запросы только через SSL. Для включения SSL необходимо открыть диспетчер Internet Service Manager и зайти в свойства Web-сайта, после чего перейти на вкладку Directory Security, щелкнуть на кнопке Edit (Редактировать) и установить флажок Require secure channel (SSL) (Требуется защищенный канал [SSL]), как показано на рис. 10.7. Флажок Require 128-bit encryption (Требуется 128-битное шифрование) стоит устанавливать только в том случае, если браузеры клиентов поддерживают это самое 128-битное шифрование. В противном случае клиентам будет отказано в доступе.

Каждый экземпляр виртуального сервера с включенным SSL требует уникального сертификата, что может повлиять на выбор количества устанавливаемых виртуальных серверов.

Обновление существующих внешних OWA-серверов на базе Exchange 2000

При обновлении внешних и внутренних серверов Exchange 2000 на Exchange Server 2003 следует принять во внимание несколько важных факторов. Во-первых, перед обновлением почтовых внутренних серверов нужно выполнить модернизацию всех внешних серверов до Exchange Server 2003. Поэтому важно запланировать обновление или замену внешних серверов в первой фазе перехода к Exchange Server 2003.

Виртуальный сервер Exchange в Exchange 2000 работает под управлением IIS 5 и не может соединяться с виртуальным сервером IIS 6, который имеет место в Exchange Server 2003. Поэтому внешние серверы на Exchange 2000 не могут обращаться к почтовым ящикам на Exchange Server 2003. С другой стороны, внешние серверы на базе Exchange Server 2003 обратно совместимы с IIS 5 и нормально работают с внутренними серверами на базе Exchange 2000.

Во-вторых, во время установки Exchange Server 2003 запускает некоторые службы Exchange, которые были перед этим остановлены. После процесса обновления эти службы потребуется остановить, дабы обеспечить прежний уровень безопасности. Установка влияет на следующие службы:

• Exchange Information Strore Service

• Exchange Message Tracking (MTA) Service

• POP3 Service

• IMAP4 Service

В связи с тем, что внешние серверы Exchange Server 2003не требуют лицензии Enterprise, у администраторов может появиться желание заменить внешние серверы Exchange 2000 на серверы с лицензией Standart для освобождения более дорогих лицензий Enterprise. Эта идея применима только при замене сервера, так как обновление сервера не поддерживает использование лицензии c уровнем, более низким, чем старая лицензия.

Резюме

Вместе с существенными улучшениями функциональности и внешнего вида клиента OWA, значительно возросла и необходимость в надежном и устойчивом к сбоям OWA-окружении в Exchange Server 2003. Встраивание поддержки OWA непосредственно в Exchange Server облегчает работу, но ставит под вопрос безопасность системы, поскольку для попыток взлома системы чаще всего используются именно Web-службы. Однако технология внешних/внутренних серверов поднимает уровень безопасности на приемлемый уровень. Пропуская через себя запросы OWA, внешний сервер обеспечивает большую свободу для разработки конструкторского проекта системы и защищает ценную информацию, которая хранится в почтовых ящиках на внутренних серверах. Все эти факторы следует принимать во внимание при проектировании Exchange Server 2003, чтобы получить полную отдачу от OWA.

Полезные советы

• Используйте внешний сервер и DMZ-конфигурацию брандмауэра для более безопасного доступа из Internet.

• Везде, где возможно, используйте SSL для Internet-клиентов.

• Обновите или замените все внешние сервера Exchange 2000 до модернизации внутренних серверов до Exchange Server 2003.

• Отключите все неиспользуемые службы и протоколы на внешнем сервере.

• Используйте балансировку сетевой нагрузки для обеспечения равномерной нагрузки на нескольких внешних серверах.

• Внешние серверы Exchange 2000 лучше заменять, а не обновлять, дабы восстановить дорогие лицензии Exchange Enterprise.

Microsoft Exchange Server 2003. Использование SSL для защищенного доступа к внешнему серверу

28-12-2009