Компании, которые имеют дело с несколькими различными почтовыми системами, обычно используют SMTP в качестве транспорта для почты между этими системами. Microsoft Exchange 2003 может соединяться с любым RFC-совместимым SMTP-шлюзом. Он также поддерживает авторизацию и передачу по защищенному каналу между SMTP-шлюзами.

Безопасность почты в SMTP, проверка на вирусы и прокси-серверы

Фильтрация спама и проблемы безопасности - это два вопроса, о которых администратор почты должен заботиться практически ежедневно. С развитием Internet растет и количество спама, которому приходится противостоять почтовым серверам. Спам не только занимает дисковое пространство на сервере. Помимо этого, он может нести в себе опасные вирусы. Администраторам приходится поддерживать систему многоуровневой обороны против нежелательных сообщений и вирусов.

Ниже указано несколько областей, в которых необходимо обратить особое внимание на безопасность.

• Система защиты на шлюзах, контролирующая доступ к почтовому серверу, который передает почтовые сообщения в/из Internet.

• Защита базы данных, в которой хранятся почтовые сообщения.

• Система безопасности на клиентских машинах - там, где сообщения открываются и обрабатываются.

Безопасность шлюза - основная забота администратора, поскольку некорректно настроенный шлюз может стать шлюзом, используемым так называемыми спамерами ( людьми, осуществляющими массовую рассылку рекламных сообщений) для пересылки сообщений. Пересылка неавторизованных сообщений - это механизм, который спамеры используют для доставки своих сообщений. Если сервер используется для пересылки не-авторизированных сообщений, то он не только существенно увеличивает нагрузку на свои собственные ресурсы, но и увеличивает вероятность попадания сервера в список серверов, занимающихся рассылкой спама (spam-list). Компании, использующие такие списки, не принимают почту от серверов, указанных в списке. Таким образом, необходимо контролировать, кто может пересылать сообщения через почтовый шлюз.

Брандмауэры (firewall) прикладного уровня (часто называемые также брандмауэрами уровня приложений) могут пропускать почтовые сообщения через себя по поручению почтового сервера. По сути дела, когда почтовые узлы пытаются соединиться с локальным почтовым сервером, им приходится общаться с брандмауэром (прокси-сервером), который ответственен за передачу сообщений на локальный сервер. Более того, такие шлюзы могут осуществлять проверку передаваемых через них сообщений.

Конфигурация подобного рода помогает защититься от вирусов, распространяемых по электронной почте. Например, к электронным письмам может быть присоединен вредоносный сценарий, который выполнится при открытии письма пользователем. Можно настроить систему так, что она будет пропускать в письмах вложения только разрешенных типов. Кроме того, эти вложения проверяются на предмет наличия в них вирусов перед передачей на почтовый сервер.

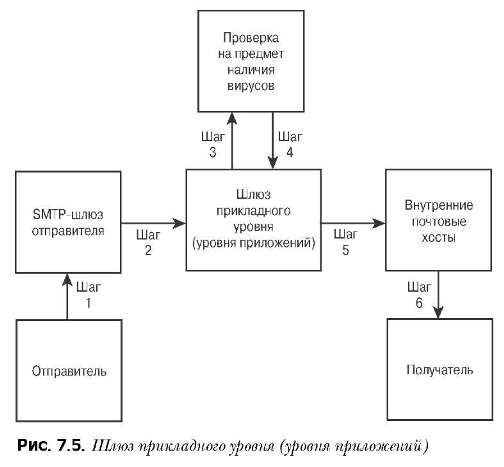

Рисунок 7.5 иллюстрирует схему работы шлюзов прикладного уровня.

Процесс передачи электронной почты с проверкой на вирусы состоит из следующих шагов.

1. Отправитель соединяется со своим SMTP-шлюзом.

2. SMTP-шлюз просматривает запись MX в домене получателя и устанавливает соединение с найденным сервером. Шлюз прикладного уровня (брандмауэр), исполняющий роль SMTP-сервера в домене получателя, принимает сообщение. Шлюз получателя перед соединением со шлюзом отправителя может проверить, не находится ли SMTP-сервер отправителя в списках серверов, занимающихся массовой рассылкой (spam-list). В случае если сервер не попал в эти списки, устанавливается соединение и сообщение передается шлюзу получателя.

3. Шлюз получателя отправляет сообщение на проверку наличия в нем вирусов.

4. После проверки сообщение возвращается шлюзу.

5. Сообщение пересылается внутреннему SMTP-шлюзу.

6. Получатель принимает сообщение.

Шлюз, программа проверки на вирусы и модуль фильтрации спама могут функционировать на одном сервере. В этом случае, шаги 2-5 выполняются за один заход без передачи сообщения отдельному хосту.

Продукты от независимых разработчиков могут выполнять проверку на вирусы не только на уровне шлюза, но и напрямую в базе почтовых сообщений Exchange. Сканирование базы данных можно запланировать на то время, когда нагрузка на сервер минимальна (например, ночью). Сканирование в реальном времени может осуществлять проверку сообщения на вирусы перед его записью в базу данных.

Последний рубеж обороны от вирусов находится на рабочей станции пользователя. Файловая и почтовая системы могут быть защищены одним антивирусным продуктом. Сообщения могут проверяться как перед открытием, так и перед отправкой. Вопросы защиты почтовых коммуникаций и целостности системы почтовых сообщений являются тяжелой нагрузкой для администратора. Лучшим способом избежать угрозы повреждения системы будет многоуровневый подход к защите, когда каждый шаг на пути сообщения защищен от атак злоумышленников. В результате такого подхода получится безопасная и хорошо сбалансированная почтовая система.

Microsoft Exchange Server 2003. Маршрутизация почты в смешанном окружении

28-12-2009