Безопасные/многоцелевые расширения электронной почты (Secure/Multipurpose Internet Mail Extensions - S/MIME) применяются для цифровой подписи и шифрования сообщений. Цифровая подпись обеспечивает аутентификацию, невозможность отказа и целостность данных, а шифрование защищает конфиденциальное содержимое сообщений.

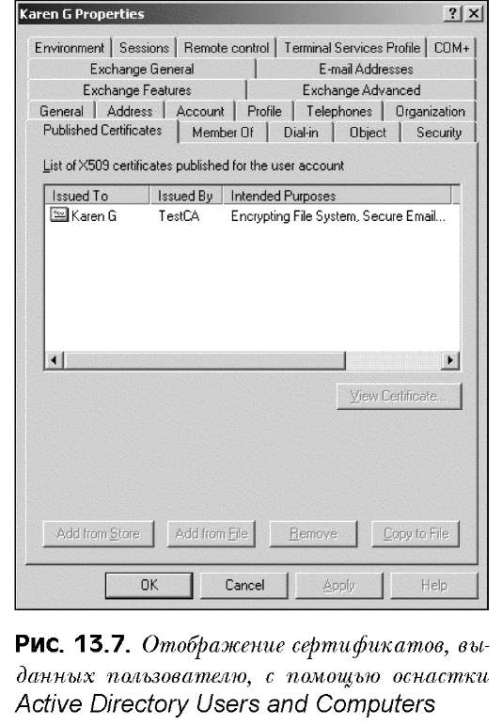

Для поддержки S/MIME используются цифровые сертификаты X.509. Сертификат идентифицирует информацию о владельце сертификата и включает информацию об открытом ключе владельца. X.509 - это промышленный стандарт цифровых сертификатов. S/MIME поддерживают следующие шаблоны сертификатов Windows Server 2003: Exchange User (Пользователь Exchange), Exchange Signature Only (Только для цифровых подписей Exchange), Smartcard User (Пользователь смарт-карты) и User (Пользователь).

Поддержка цифровых подписей

Во время подписи сообщения генерируется случайная контрольная сумма, которая добавляется к сообщению. Случайная контрольная сумма - это "отпечаток пальца", или цифровая подпись сообщения, которая затем шифруется с помощью секретного ключа пользователя. Пользователь затем отправляет получателю сообщение, которое состоит из трех частей: собственно текста, цифрового сертификата отправителя по стандарту X.509 и цифровой подписи.

Получатель проверяет в списке аннулированных сертификатов (Certificate Revocation List - CRL) наличие сертификата отправителя. Если сертификат в этом списке отсутствует, цифровая подпись расшифровывается с помощью открытого ключа отправителя. Если же он в списке есть, получатель предупреждается о том, что сертификат отправителя аннулирован. Клиент получателя затем генерирует контрольную сумму на основании текста сообщения и сверяет ее с контрольной суммой, прикрепленной к сообщению. Если контрольные суммы совпадают, получатель может быть уверен, что отправитель - действительно тот, кто послал это письмо. Если же суммы не совпадают, получателю выдается предупреждение о том, что сообщение поддельное.

Шифрование сообщений

В процессе шифрования сообщения генерируется случайный основной ключ, который применяется для того, чтоб зашифровать сообщение. Отправитель использует открытый ключ получателя для шифрования этого случайного основного ключа.

Чтобы описанный процесс работал, отправитель должен иметь у себя копию цифрового сертификата получателя. Сертификат может быть получен как из глобального списка адресов (Global Address List - GAL), так и из списка контактов отправителя. Цифровой сертификат содержит открытый ключ шифрования получателя, который используется для создания сейфа для основного ключа шифрования.

Когда адресат получает сообщение, он использует свой секретный ключ шифрования для получения доступа к основному ключу, который применяется далее для расшифровки самого сообщения. Возможности по шифрованию и дешифровке обладают шаблоны сертификатов Exchange User, SmartCard User и User.

Сравнение PGP и S/MIME

Система шифрования PGP (Pretty Good Privacy) похожа на S/MIME, поскольку она также позволяет подписывать и шифровать сообщения. По сути, PGP является альтернативой S/MIME.

PGP стоит использовать в следующих ситуациях:

• Для отдельного пользователя или маленькой рабочей группы.

• Если существует множество разнотипных почтовых клиентов. S/MIME имеет смысл применять в следующих случаях:

• Для больших окружений.

• Для целей стандартизации.

• Если главным или единственным типом клиента в сети является Outlook.

• Если необходимо сделать защиту сообщений прозрачной для конечных пользователей.

Microsoft Exchange Server 2003. Поддержка S/MIME

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Смарт-карты в инфраструктуре PKI | Microsoft Exchange Server 2003. Защита коммуникаций с помощью IPSec |