Хотя количество пользователей PPTP на данный момент значительно превышает количество пользователей L2TP/IPSec, организации, желающие увеличить уровень безопасности удаленных соединений, в качестве стандарта для удаленного доступа начинают внедрять L2TP/IPSec VPN. Ниже перечислены основные преимущества использования L2TP/IPSec.

• IPSec поддерживает проверку подлинности данных на уровне каждого передаваемого пакета (гарантия того, что данные будут передаваться только автори-зированным в системе пользователем), целостность данных (гарантия того, что данные не были изменены при передаче), защиту от повторной передачи ( принятые пакеты не будут отсылаться повторно) и конфиденциальность данных (перехваченные пакеты не могут быть прочитаны без ключа шифрования). PPTP гарантирует только конфиденциальность данных.

• Соединение L2TP/IPSec обеспечивает более устойчивый к взломам процесс аутентификации за счет применения аутентификации как на уровне пользователей, так и на уровне компьютеров с использованием соответствующих сертификатов.

• PPP-пакеты, передаваемые во время пользовательской аутентификации никогда не отсылаются незашифрованными, поскольку процесс PPP-соединения в L2TP/IPSec начинается после того, как будет создано защищенное соединение IPSec. Перехваченные пакеты аутентификации некоторых типов протоколов PPP-аутентификации могут быть использованы для подбора пароля с помощью словаря. Если эти пакеты будут зашифрованы, подбор пароля можно будет начать только после дешифрации пакетов.

Преимущества PPP по сравнению с L2TP/IPSec

Хотя L2TP/IPSec более защищен, чем соединение PPTP VPN, существует ряд причин, по которым компании выбирают PPTP VPN. Эти причины перечислены ниже.

• PPTP не требует наличия сертификатов и структуры, их поддерживающей. L2TP/IPSec требует создания инфраструктуры, позволяющей выдавать сертификаты VPN-серверу и всем VPN-клиентам.

• PPTP может использоваться на всех Windows-платформах (Windows XP, Windows 2000, Windows NT 4.0, Windows ME, Windows 98 и Windows 95 с установленным обновлением Windows Dial-Up Networking Performance and Security Update версии 1.3 и выше). L2TP/IPSec и сертификаты могут использовать только VPN-клиенты для Windows XP и Windows 2000.

Функции IPSec расположены на уровне ниже стека протоколов TCP/IP. Этот уровень управляется политикой безопасности каждого компьютера, а также защищенными связями, устанавливаемыми между отправителем и получателем. Политика безопасности состоит из набора фильтров и связанных с ними сценариев поведения. Если IP-адрес, протокол и номер пакета совпадают с условиями фильтра, пакет обрабатывается по соответствующему сценарию.

Установка и настройка служб маршрутизации и удаленного доступа

В отличие от большинства других сетевых служб в Windows Server 2003, служба RRAS не может быть установлена или удалена через стандартную утилиту установки и удаления программ, доступную в панели управления. После установки Windows Server 2003 служба Routing and Remote Access (RRAS) автоматически устанавливается в отключенном состоянии.

Для запуска и настройки этой службы необходимо войти в систему под учетной записью с правами локального администратора. После этого потребуется выполнить перечисленные далее шаги.

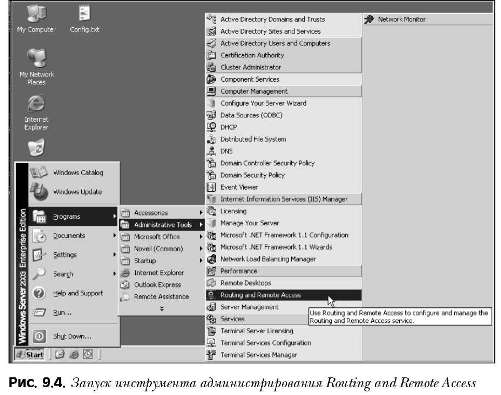

1. Выберите в меню Start (Пуск) пункт ProgramsOAdministrative ToolsORouting and Remote Access (Программы^Средства администрирования^Маршрути-зация и удаленный доступ), как показано на рис. 9.4.

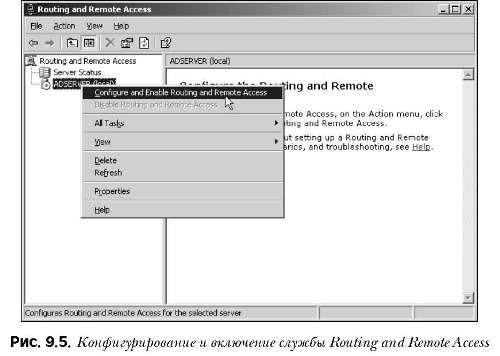

2. Для локального компьютера щелкните правой кнопкой мыши на пиктограмме с именем сервера и выберите в контекстном меню пункт Configure and Enable Routing and Remote Access (Конфигурировать и включить маршрутизацию и удаленный доступ), как показано на рис. 9.5.

3. Для удаленного компьютера щелкните правой кнопкой мыши на пиктограмме Server Status (Состояние сервера) и выберите в контекстном меню пункт Add Server (Добавить сервер). В открывшемся диалоговом окне выберите сервер, который нужно добавить. После этого щелкните правой кнопкой мыши на пиктограмме с именем удаленного сервера и выберите в контекстном меню пункт Configure and Enable Routing and Remote Access.

4. Выберите опцию Custom Configuration и щелкните на кнопке Next (Далее).

5. Отметьте флажки для служб, которые должны быть включены и сконфигурированы, в окне мастера настройки сервера для маршрутизации и удаленного доступа (Routing and Remote Access Server Setup Wizard), как показано на рис. 9.6.

6. После выполнения всех шагов мастера Routing and Remote Access Server Setup

Wizard маршрутизатор удаленного доступа будет доступен и настроен в соответствии с опциями, выбранными в упомянутом мастере. Для настройки дополнительных параметров воспользуйтесь оснасткой Routing and Remote Access консоли MMC.

Microsoft Exchange Server 2003. Преимущества L2TP/IPSec по сравнению с PPTP

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Протокол туннелирования 2-го уровня | Microsoft Exchange Server 2003. Конфигурирование клиентов удаленного доступа |