Когда пользователь решает подписать сообщение, генерируется случайная контрольная сумма, которая добавляется к сообщению. Эта случайная контрольная сумма является собственно электронной подписью (известной также как цифровой идентификатор (digital ID)). Эта подпись шифруется с помощью секретного ключа (private key) пользователя. Затем пользователь отправляет адресату сообщение, включающее три компонента: текст сообщения, Х.509-сертификат отправителя и цифровой идентификатор.

Получатель сверяется со своим списком аннулированных сертификатов (Certificate Revocation List - CRL) для проверки того, не содержится ли в нем сертификат отправителя. Если нет, цифровая подпись расшифровывается с помощью открытого ключа (public key) отправителя. Если же он оказывается в списке CLR, система предупреждает получателя о том, что сертификат отправителя аннулирован. Следует помнить, что цифровой сертификат содержит в себе открытый ключ отправителя. Клиент-получатель затем генерирует контрольную сумму на основе текста сообщения и сравнивает его с цифровой подписью. Если контрольная сумма соответствует, получатель может быть уверен, что отправитель - тот, за кого себя выдает. Если же нет, получатель извещается о том, что сообщение подделано.

Процесс шифрования

Когда пользователь выбирает опцию шифрования сообщений, клиент генерирует основной случайный шифровальный ключ (bulk encryption key), который используется для шифрования сообщения. Его называют также сейфом (lockbox). Если предполагается, что у сообщения будет много получателей, индивидуальный сейф создается для каждого получателя отдельно с использованием его собственного открытого ключа. Однако, содержимое сейфа (основного шифровального ключа) остается идентичным. Это предохраняет клиента от чрезмерных затрат на многократное шифрование сообщений, тем не менее, обеспечивая защиту их содержимого.

Для корректного выполнения этого процесса отправитель должен иметь копию цифрового сертификата адресата. Он может быть получен из глобального списка адресов (GAL) или же из списка контактов отправителя. Цифровой сертификат содержит открытый ключ получателя, который применяется для генерации сейфа для основного ключа шифрования.

Когда адресат принимает сообщение, он использует секретный ключ шифрования для расшифровки сейфа и получения основного ключа шифрования, с помощью которого и расшифровывает сообщение.

Настройка Outlook 2003 для безопасного обмена сообщениями

Настройка клиента Outlook 2003 для безопасного обмена сообщениями выполняется в соответствии со следующими шагами.

1. В клиенте Outlook 2003 выберите в меню Tools пункт Options и перейдите на вкладку Security окна параметров безопасности.

2. Получите сертификат безопасности почтовых сообщений, если он не был получен ранее, либо выбрав опцию Get a Digital ID (Получить цифровой идентификатор) для получения сертификата от независимой стороны, либо с помощью оснастки сертификации certmgr.msc запросите его у службы PKI вашей организации.

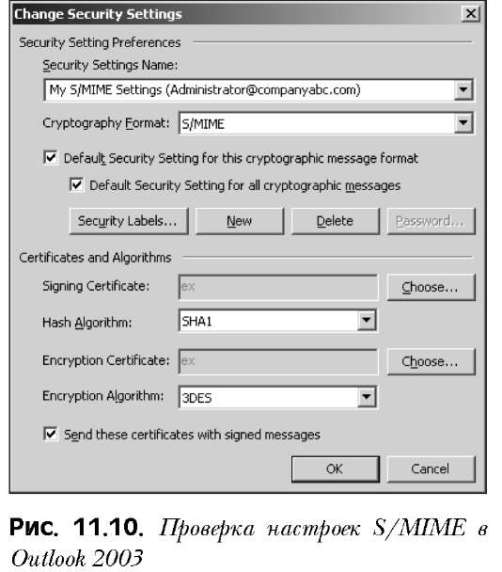

3. На вкладке Security щелкните на кнопке Settings (Настройки) для отображения окна настроек безопасности, которое показано на рис. 11.10. Убедитесь, что в списке Security Settings Preference ( Предпочтения настроек безопасности) выбраны настройки S/MIME.

4. Щелкните на кнопке OK.

5. Отметьте флажки Encrypt contents and attachments for outgoing messages

(Шифровать содержимое и вложения исходящих сообщений) и Add digital signature to outgoing messages (Добавлять цифровые сигнатуры к исходящим сообщениям).

6. Щелкните на кнопке OK.

Microsoft Exchange Server 2003. Процесс подписания

28-12-2009