Организации могут также использовать VPN-соединения для создания защищенных и маршрутизируемых соединений между географически разделенными офисами компании через Internet. VPN-соединение в таком случае логически работает как выделенное WAN-соединение. Существуют два метода применения VPN для соединений локальных сетей на удаленных площадках (сайтах):

• Использование выделенных линий для соединения удаленных офисов. Филиалы компании могут использовать локальные выделенные линии внутри филиала и местных поставщиков Internet-услуг для создания VPN-канала между филиалами. Такое решение не требует организации дорогих выделенных линий между серверами филиалов компании.

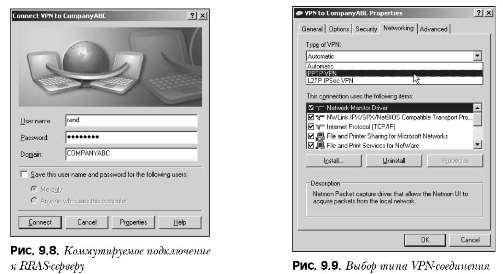

• Использование коммутируемых линий. Сервер RRAS в каждом филиале компании дозванивается к локальному поставщику Internet-услуг для создания VPN-канала вместо того, чтобы совершать междугородный или международный звонок на сервер RRAS другого филиала.

Маршрутизаторы филиалов, которые работают как VPN-серверы, должны быть подключены к локальному поставщику Internet-услуг по выделенной линии, и 24 часа в сутки быть готовыми к приему VPN-трафика.

Резюме

Для большинства пользователей, желающих иметь удаленный доступ к своим почтовым ящикам Exchange без применения Outlook Web Access или RPC через HTTP, коммутируемое соединение или VPN через службу RRAS предоставляет гибкую в настройке и безопасную альтернативу. Кроме того, при использовании соединений типа "сайт-сайт" между несколькими удаленными Exchange-серверами RRAS предлагает возможность создания каналов между удаленными площадками.

С развитием технологий, встроенных в Windows Server 2003, и расширением вариантов подключений к системе обмена сообщениями Exchange 2003 у удаленных пользователей появилось несколько вариантов всегда иметь доступ к почте, календарям, контактам и прочей корпоративной информации в пределах досягаемости.

Полезные советы

• Используйте протокол аутентификации EAP-TLS для соединений PPTP и L2TP.

• Применяйте EAP-TLS в случае, если существует инфраструктура с использованием сертификатов пользователей или смарт-карт.

• Используйте MS-CHAP v2 и устойчивые к взлому пароли с использованием групповых политик, если применяется протокол аутентификации на основе паролей.

• Применяйте IPSec, что обеспечит аутентификацию на уровне пакета данных ( гарантия того, что данные посланы авторизированным пользователем), целостность данных (гарантия того, что данные не изменены в процессе передачи), защиту от повторной передачи (предотвращение повторной отправки перехваченных пакетов) и конфиденциальность данных (предотвращение прочтения перехваченных пакетов без ключа шифрования).

• Соединения L2TP/IPSec обеспечивают более строгую проверку подлинности пользователя за счет двойной аутентификации: на уровне компьютера - через сертификаты - и на уровне пользователя - через протокол аутентификации PPP.

• PPTP не требует наличия инфраструктуры сертификатов. L2TP/IPSec требует наличия инфраструктуры сертификатов для распространения сертификатов компьютеров VPN-серверу и всем компьютерам VPN-клиентов.

• Используйте PPTP для версий ниже Windows 2000 и Windows XP.

• Для окружений с количеством более ста удаленных VPN-клиентов настраивайте удаленный доступ автоматически, через Connection Manager Administration Kit.

• Регистрация в журналах активности служб удаленного доступа потребляет ресурсы системы; несмотря на это, периодически используйте журналы для определения мест возникновения проблем в сети.

• Не оставляйте трассировку включенной на компьютерах с несколькими процессорами.

Microsoft Exchange Server 2003. Соединения между сайтами

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Сценарии удаленного доступа | Microsoft Exchange Server 2003. Клиент Outlook Web Access 2003 |