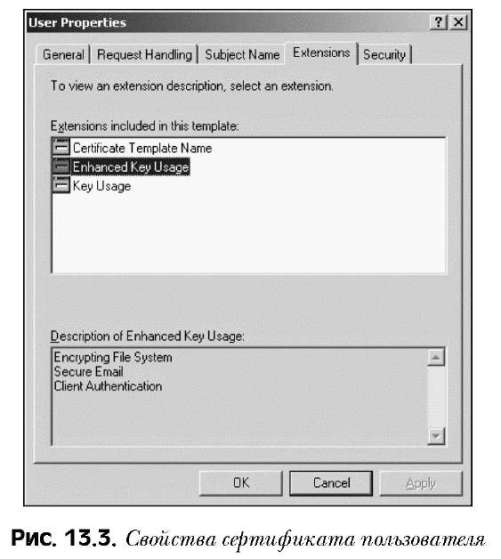

Как упоминалось ранее, с сертификатами связано множество функций, и, следовательно, существует много типов сертификатов. Другими словами, один сертификат может применяться для подписания кода, а другой - для обеспечения безопасности электронной почты. Это отношение "один к одному", когда сертификат используется для какой-то одной цели. Однако сертификаты могут быть связаны отношением "один ко многим", когда один сертификат применяется для достижения нескольких целей. Одним из ярких примеров сертификата c отношением "один ко многим", является сертификат пользователя. По умолчанию он применяется для аутентификации пользователя, защиты электронной почты и для доступа в шифрованную файловую систему (Encrypting File System - EFS), как показано на рис. 13.3.

Система Windows Server 2003 содержит большое число сертификатов, и каждый из них обладает набором установок и назначений. По сути, сертификаты можно разделить на шесть функциональных групп:

• Аутентификация серверов. Эти сертификаты служат для аутентификации серверов для клиентов, а также для выполнения аутентификации между серверами.

• Аутентификация клиентов. Эти сертификаты используются для аутентификации клиентов для серверов или серверных служб.

• Защита электронной почты. Пользователи имеют возможность снабдить почтовые отправления цифровой подписью и зашифровать их.

• Шифрованная файловая система. Эти сертификаты применяются для шифрования и расшифровки файлов в EFS.

• Восстановление файлов. Эти сертификаты используются для восстановления файлов в EFS.

• Подписание кода. С помощью этих сертификатов могут подписываться прикладные приложения и различное содержимое. Подписание кода обеспечивает доверие к коду со стороны пользователей и служб.

Настройка шаблонов сертификатов

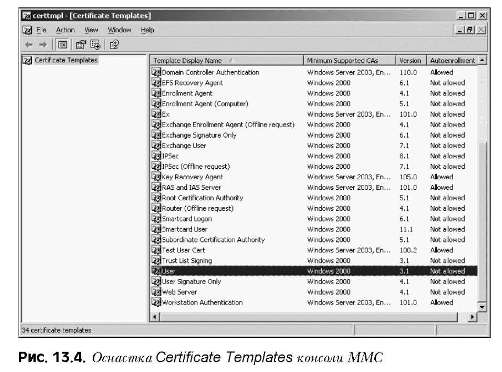

Для настройки шаблонов сертификатов, которые используются в сетевом окружении, применяется оснастка Certificate Templates (Шаблона сертификатов) консоли управления Microsoft (MMC), как показано на рис. 13.4. Для запуска оснастки Certificate Templates выполните следующие шаги.

1. Введите MMC в окне запуска программ, которое доступно через пункт Run (Выполнить) меню Start.

2. В окне консоли MMC выберите в меню File (Файл) пункт Add/Remove Snap-in

( Добавление/удаление оснастки).

3. Щелкните на кнопке Add (Добавить) и выберите оснастку Certificate Template.

4. Щелкните на кнопке Add, а затем на кнопке Close (Закрыть).

5. Щелкнуть на кнопке OK.

6. В левой панели выберите Certificate Templates (Шаблоны сертификатов). В правой панели должны отобразиться все доступные шаблоны сертификатов.

7. Щелкните правой кнопкой мыши на требуемом шаблоне и в контекстном меню выберите пункт Duplicate Template (Копировать шаблон). Для примера можно выбрать шаблон сертификата User (Пользователь).

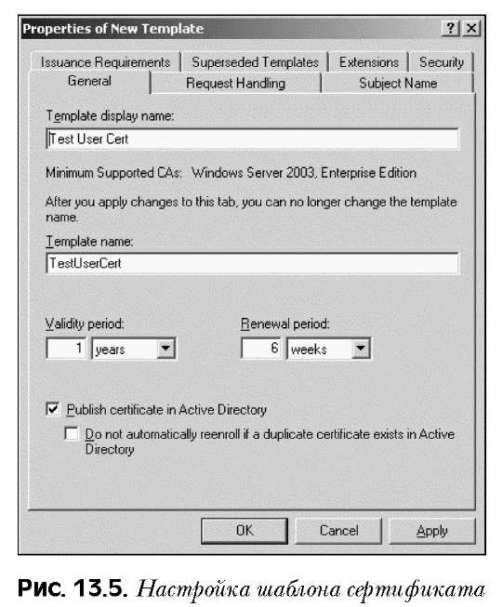

8. Введите отображаемое имя нового шаблона на вкладке General (Общие), как показано на рис. 13.5.

9. На вкладке Request Handling (Обработка запроса) убедитесь, что назначением нового сертификата является поддержка электронных подписей и шифрования.

10. На вкладке Issuance Requirements (Требования по выпуску) укажите, что сертификат требует утверждения менеджером, а также количество необходимых авторизованных подписей. Эти установки управляют тем, как и когда пользователи смогут получить данный сертификат.

11. На вкладке Security (Безопасность) укажите, какие пользователи будут иметь права регистрации (enroll) и автоматической регистрации (auto-enroll). По умолчанию группа пользователей домена (Domain Users) имеет права регистрации.

12. Щелкните на кнопке OK.

Microsoft Exchange Server 2003. Шаблоны сертификатов

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Установка служб сертификации | Microsoft Exchange Server 2003. Смарт-карты в инфраструктуре PKI |