Система Windows Server 2003 включает встроенный центр сертификации (Certificate Authority - CA), также известный под названием служб сертификации (Certificate Services). Службы сертификации могут использоваться для создания сертификатов и последующего управления ими, они отвечают за их действительность. Службы Certificate Services могут применяться для проверки внешних PKI, таких, как PKI независимых поставщиков, для расширения сервиса и защиты взаимодействия с другими организациями.

Тип центра сертификации, который вы устанавливаете и настраиваете, зависит от цели или целей, для которых предназначена инфраструктура Windows Server 2003 PKI. Службы сертификации Windows Server 2003 могут быть установлены в качестве центра сертификации одного из типов, перечисленных ниже.

• Enterprise Root Certification Authority (Корневой центр сертификации предприятия). Это наиболее доверяемый центр сертификации в организации, и он должен быть установлен до всех других центров CA. Все остальные центры CA на предприятии подчиняются корневому центру CA. Корневой центр сертификации по умолчанию хранит свои сертификаты в Active Directory (AD).

• Enterprise Subordinate Certification Authority (Подчиненный центр сертификации предприятия). Подчиненный центр сертификации предприятия должен получить сертификат от корневого центра CA, а затем выдать сертификаты всем пользователям и компьютерам на предприятии. Центры CA этого типа часто применяются для разгрузки корневого CA и, что более важно, их применение обеспечивает большую степень защиты инфраструктуры PKI.

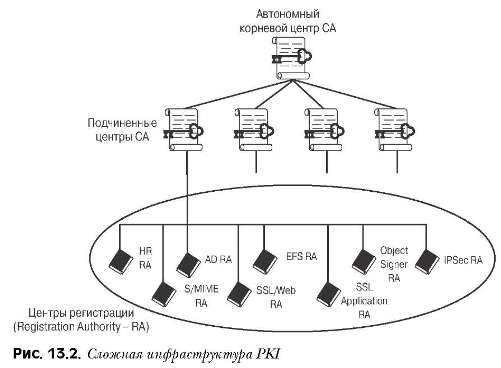

• Standalone Root Certification Authority (Автономный корневой центр сертификации). Такой центр CA является корнем иерархии, не связанной с доменной информацией предприятия и поэтому его сертификаты не хранятся в AD. Для различных целей может быть установлено множество автономных центров CA.

• Standalone Subordinate Certification Authority (Автономный подчиненный центр сертификации). Этот центр CA получает сертификат от автономного корневого центра CA и может быть впоследствии задействован для выдачи сертификатов пользователям и компьютерам, связанным с отдельным центром CA.

Инфраструктура Windows Server 2003 PKI может работать как в оперативном, так и в автономном режиме. Ключевое отличие между ними состоит в требуемом уровне защиты, который необходим предприятию.

Корневой центр сертификации предприятия наиболее универсален в Windows Server 2003, поскольку он тесно интегрирован с AD и предоставляет больше услуг, связанных с сертификацией. Если вы не можете решить, какой тип CA использовать, выберите корневой или подчиненный CA предприятия для среды обмена сообщениями. Однако, более важно то, что для любой инфраструктуры PKI должно быть проведено тщательное планирование и проектирование.

Планирование инфраструктуры PKI

Как упоминалось ранее, любая реализация PKI требует тщательного планирования и проектирования. Ниже перечислены возможные принципы планирования и проектирования.

• Межнациональные правовые соглашения, включая формальное положение о практической выдаче сертификатов (Certificate Practice Statement - CPS).

• Политики и процедуры выдачи, отмены и приостановки действия сертификатов.

• Аппаратная идентификация и стандартизация PKI, включая опознавание сотрудников по жетонам.

• Определение иерархической административной модели CA.

• Создание избыточной инфраструктуры CA, основанной на географическом расположении.

• Политики и процедуры создания центров CA, подчиненных более крупной иерархии.

• Политики и процедуры создания центров регистрации (Registration Authority -RA) и внедрение их в иерархию CA.

• Доверительные стратегии CA.

• Политики и процедуры поддержки CA по схеме "7 дней в неделю, 24 часа в сутки, 365 дней в году".

• Политики и процедуры управления ключами и сертификатами, включая (но не ограничиваясь) длину ключа, алгоритм шифрования, срок действия сертификатов, их обновление, требования к хранению и так далее.

• Политики и процедуры обеспечения безопасности инфраструктуры PKI.

• Планы обеспечения высокой степени работоспособности и восстанавливаемости.

• Политики и процедуры по интеграции CA со службой каталогов LDAP и/или Active Directory.

• Политики и процедуры интеграции с существующими приложениями.

• Политики и процедуры на случай инцидентов, связанных с безопасностью (например, массовое аннулирование сертификатов).

• Политики и процедуры делегирования административных прав.

• Стандарты аудита и отчетности PKI.

• Политики и процедуры передачи управления.

• Стандарты на длину ключей и устаревания сертификатов.

• Политики и процедуры на случай утери сертификатов (например, смарт-карты).

• Политики и процедуры безопасной передачи открытых ключей CA конечным пользователям.

• Политики и процедуры регистрации (например, автоматическая регистрация).

• Политики и процедуры включения внешних пользователей и компаний.

• Процедуры применения шаблонов сертификатов.

Как видно из приведенного выше списка, реализация инфраструктуры PKI является не столь уж простым делом. Даже если предприятие реализует PKI только для расширения функций системы обмена сообщениями Exchange Server 2003, соответствующие мероприятия должны быть тщательно спланированы и спроектированы.

Microsoft Exchange Server 2003. Службы сертификации в Windows Server 2003

28-12-2009

| << Предыдущая статья | Следующая статья >> |

| Microsoft Exchange Server 2003. Безопасность транспортного уровня | Microsoft Exchange Server 2003. Установка служб сертификации |